QUÉ METODOS USAN LOS CIBERDELINCUENTES – Clases de Ciberataques

SUPLANTACION DE IDENTIDAD

Existen plataformas on line en las que consultar si nuestra dirección de correo ha sido comprometida y se encuentra disponible a la venta o en alguna de las bases de datos filtrados que existen en la red.

Consejos para indicar un mail en una web para que no puedan utilizar nuestra dirección, escribir: nombre (arroba) dominio (punto) com

ATAQUE DE FUERZA BRUTA

Consiste en ir probando de manera secuencial posibles combinaciones para averiguar una contraseña.

ATAQUES DE DENEGACION DE SERVICIO (DOS)

Se entiende como denegación de servicio a un conjunto de técnicas cuyo objetivo es inutilizar un servidor (por ejemplo la web de la empresa)

ATAQUE DE DENEGACIÓN DE SERVICIO DISTRIBUIDO (DDoS)

Es un ataque más sofisticado y permite enviar peticiones coordinadas entre distintos equipos a un mismo servidor para inutilizarlo o “tirarlo”.

SPAM

Correo basura o correo no deseado. Son correos electrónicos enviados de forma masiva a una gran cantidad de destinatarios. En la mayoría de las ocasiones tienen un contenido publicitarios, comercial. También pueden tener archivos adjuntos con software malicioso.

No sólo afecta al mail, también puede afectar a los servicios de mensajería o a los SMS.

SCAM

Estafas a través de correos electrónicos

Ejemplos.-

- Tenemos un puesto de trabajo para ti. Antes de comenzar necesitamos que hagas un pequeño ingreso económico para formalizar el papeleo.

- Has ganado un premio… Aun cuando no se ha participado en sorteo alguno

- Has recibido una herencia, millonaria

Cómo reconocerlos.- Suelen estar mal redactados, el asunto suele ser genérico, rara vez se dirigen a la víctima por su nombre. Pueden incluir enlaces adjuntos o solicitar que se haga algo.

- Nunca contestar a este tipo de mensajes

- Desconfiar de mensajes de alquilen desconocido que ofrece un chollo

- Si eres víctima de alguna de estas estafas, denúncialo

BOTNET

Una botnet ; término derivado de robot y red (net). Es una red automatizada y distribuida de ordenadores previamente comprometidos (infectados) que controlada remotamente, realiza acciones maliciosas de forma simultánea, como el envío de spam o ataques de denegación de servicio distribuido (DDoS)

Seguidamente indicamos un link al servicio antibotnet para detectar si su equipo está infectado y forma parte de una de estas redes:

https://www.osi.es/es/servicio-antibotnet

PHISING

Se trata de una técnica de engaño que suplanta a una empresa o servicio legítimo con el fin de estafar a la víctima, obteniendo sus datos personales, credenciales de servicios on line o datos bancarios.

Las campañas de phising suelen realizarse a través del correo electrónico y páginas web fraudulentas que copian con mayor o menor acierto la identidad corporativa que suplantan

También se llama phising al ataque a nuestro servidor web para que muestre una página falsa, de un banco por ejemplo, con la que pescar credenciales de usuarios.

Si nuestra página web ha sido atacada quedará en una lista negra de páginas de phising. Como consecuencia a nuestros usuarios les saldrá un mensaje de advertencia, por lo que generará desconfianza y daños a nuestra imagen hasta que resolvamos el problema. Esto generará que nuestra reputación on line se vea afectada.

SPEAR PHISING

Cuando el correo fraudulento está dirigido a una persona en concreto. El atacante redacta el correo utilizando información obtenida del contexto de la víctima (en muchos casos de las redes sociales) para dar mayor verosimilitud al email. Incluyen un enlace a contenidos de carácter malicioso dirigido a dañar los sistemas de la víctima.

INGENIERÍA SOCIAL

Técnica basada en la manipulación y el engaño para obtener información o intentar que otras personas hagan lo que uno quiere en su propio beneficio. El ciberdelincuente suele utilizar el uso combinado del phising con esta técnica.

Las personas tenemos vulnerabilidades, y con las estrategias de manipulación adecuadas, cualquiera puede caer en una trampa y dar una información que de otra manera no facilitaría.

La ingeniería social requiere un trabajo previo de documentación por parte del ciberdelicuente, para poder conseguir información real y engañar mejor a su víctima.

Utilizan fuentes de información como redes sociales o datos publicados en internet.

En ciberseguridad se suele decir que el usuario es el eslabón más débil de la cadena. Una cadena es tan fuerte como el más débil de sus eslabones.

Fraude del CEO:

El ciberdelincuente envía un correo falso a una persona de la empresa haciéndose pasar por el CEO y urgiéndole a realizar una transferencia económica para la culminación de una importante operación para la compañía, aludiendo a la confidencialidad de la misma para evitar revelarla a otros empleados.

Suplantación de la empresa de servicios:

Un atacante se hace pasar por su compañía de internet para pedirle datos de su conexión, contraseñas, cuentas bancarias.

Suplantación de un operador autorizado:

Un atacante se hace pasar por un ayudante de un empleado autorizado de uno de sus proveedores, que se encuentra enfermo o de vacaciones para pedirle sus datos de conexión, contraseñas, etc.

Suplantación de una Autoridad del Estado:

Un atacante se hace pasar por un agente de la policía, bombero o técnico de hacienda para solicitarle los datos como nombres, teléfonos…

Suplantación de una empresa de encuestas:

Un atacante se hace pasar por una empresa de encuestas solicitando datos para verificar la encuesta.

VISHING

Este tipo de suplantación se parece bastante al ejemplo anterior, sólo que en este caso, a la persona que contesta, se le pide comunicarse con un número específico de su entidad bancaria donde una locución le pedirá datos (tarjeta bancaria, credenciales generalmente) o simplemente se le solicita verificar algunos datos personales llamando a un número telefónico específico.

BAITING

(Bait es cebo en inglés). El ciberdelincuente abandona premeditadamente una memoria USB con un software malicioso en algún lugar estratégico y espera que la víctima lo encuentre y lo conecte a su ordenador para infectarlo y controlarlo de forma remota, sin que el usuario se percate de nada. Siempre hay que analizar las memorias USB ajenas antes de abrirlas.

ATAQUES «MAN IN THE MIDDLE»

Los ataques “man in the middle” se encuentran entre los más populares en cuanto a de wifis públicas. En este caso un atacante crea una falsa red inalámbrica.

De esta forma el hacker puede interceptar direcciones web, nombres de usuario, contraseñas y toda la información que viaja entre el dispositivo que se conecta a Internet y la red Wi-Fi infectada.

No se requiere un sistema sofisticado.

Un desarrollador de Firefox lanzó Firesheep, una extensión que permitía “secuestrar” sesiones HTTP (conexiones de red, sesiones de usuario, contraseñas, etc.) prácticamente pulsando un botón.

SERVIDORES MAILICIOSOS

En este caso, el atacante suele escoger una red WiFi pública (por ejemplo la de un restaurante) que no tenga contraseña y la clona con un nombre muy similar para utilizarla como señuelo.

A partir de aquí el hacker puede optar por el ataque “man in the middle” o decidir por ejemplo, gracias a una herramienta open-source como FruityWifi, alterar las direcciones IP de los servidores DNS de la víctima para que apunten a servidores maliciosos.

(Malicious Software) Código Malicioso. Son programas que se instalan en el equipo de la víctima sin su conocimiento, con la intención de causar un daño.

VIRUS INFORMÁTICO

Es un código malicioso de software que puede replicarse y propagarse de un ordenador a otro.

GUSANO INFORMÁTICO

Son programas maliciosos capaces de hacer copias de sí mismos y difundirse a través de las redes informáticas rápidamente.

La diferencia con el virus radica en que los gusanos no necesitan la intervención del usuario, ni que este lo ejecute.

Pueden transmitirse a través del correo electrónico y de internet aprovechando agujeros de seguridad en los sistemas operativos de las víctimas.

* es muy importante tener el sistema operativo actualizado

* Ojo con las descargas de archivos de internet y adjuntos en los correos electrónicos.

TROYANO

Se camufla (como el caballo de troya) en un programa legítimo. En lugar de cumplir el propósito que promete, es capaz de abrir una puerta trasera que permite el control del dispositivo.

Se suele enmascarar en software gratuito, películas, juegos, música…

* Cada vez hay más troyanos dirigidos a los dispositivos móviles. Ojo a las APP`s no oficiales.

EXPLOID

Es un programa que aprovecha una vulnerabilidad de un sistema informático para robar datos o contraseñas de los usuarios, espiar la actividad de los mismos, controlar o modificar la configuración del equipo entre otros.

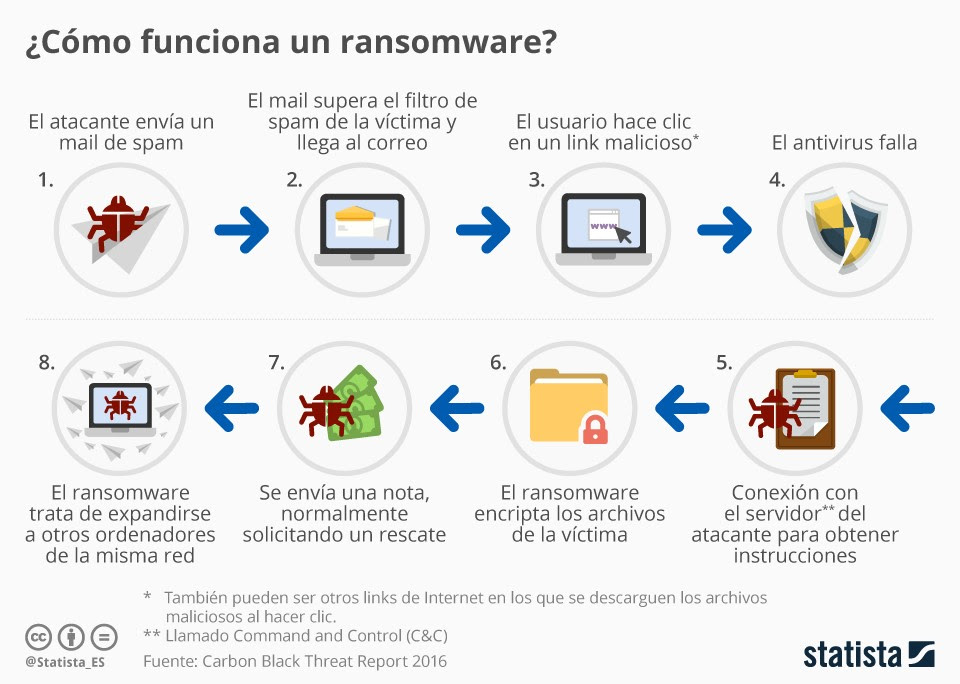

RANSOMWARE

(Ranson significa rescate en inglés) Este malware bloquea o codifica los datos o funciones de los equipos, dejando un mensaje a la víctima con los pasos a seguir para el pago del rescate, para así poder recibir la clave que desbloqueará los archivos.

Afecta a todo tipo de dispositivos, desde ordenadores, smartphones o tablets, hasta dispositivos del llamado internet de las cosas: tv digitales, pulseras y relojes inteligentes, vehículos…

Existen plataformas que proveen de herramientas de descifrado para los tipos de malware de los que se va encontrando la clave

https://www.nomoreransom.org/es/index.html

AMENAZAS EN DISPOSITIVOS MÓVILES

Estos dispositivos son igual de vulnerables a todo tipo de ciberataques

Como son dispositivos en los que guardamos todo tipo de información personal, incluso más que en el PC. Sus datos se han convertido en objeto de deseo para los ciberdelincuentes.

SMISHING

La estafa se realiza mediante mensajes SMS, en los que se solicitan datos, se pide que se llame a un número, se pide que se acceda a una web o se conteste al mensaje.

- No existen aplicaciones mágicas, nadie ofrece nada gratis.

SPIM

Spam en servicios de mensajería tipo whatsapp (Spam over Instant Messaging)

Existen piezas de malware diseñadas para estos dispositivos.

- Las app no dejan de ser al fin y al cabo programas que se instalan en los dispositivos móviles y que pueden alterar su funcionamiento

- Descarga sólo de sitios oficiales y evita el jailbreak y el root

- Desactiva las conexiones bluetooth y wifi cuando no las estés utilizando.

- Evita conectarte a a wifi´s abiertos y no envíes a información privada con esa conexión.

- Hacer copias de seguridad periódicas

- Instala antivirus también en tu móvil

- No dejes a las aplicaciones de la red social acceder a tu ubicación. En general a ninguna, a no ser que sea indispensable para su funcionamiento.

Configura la privacidad de tus redes sociales

https://www.facebook.com/help/

https://twitter.com/settings/safety

CIBERDELITO- Delito Informático

Los ciberdelitos no siempre persiguen un beneficio económico. (Acoso a través de la red).

- Ejemplo.- en el caso del acoso on-line, los acosadores usan servicios de mensajería para acosar a sus víctimas, pero no necesitan tener conocimientos sobre programación o informática.

CIBERACOSO O CIBERBULLYING

Acoso o intimidación que sufre una persona a través de internet. (Redes sociales, página web, servicios de mensajería…) Viene del inglés, Bullying acoso, abuso

SEXTORSIÓN

Es un chantaje. El acosador consigue imágenes íntimas de la víctima, que utiliza para extorsionarlo.

GROOMING

Acoso a un menor por parte de un adulto a través de medios digitales

SEXTING

Consiste en enviar imágenes o vídeos propios o íntimos de carácter sexual. El riesgo radica en que, al enviar esos contenidos, los dueños pierden el control sobre ellos y una vez en manos de terceros pueden ser difundidos de manera o no consentida.

NOTA.- La difusión o cesión a terceros de este tipo de imágenes sin consentimiento de la persona afectada y cuando menoscabe gravemente su intimidad, se considera DELITO

Bibliografía

Curso Ciberseguridad para micropymes y Autónomos.

Ciberseguridad. Consejos para tener vidas digitales más seguras (Mónica Valle)